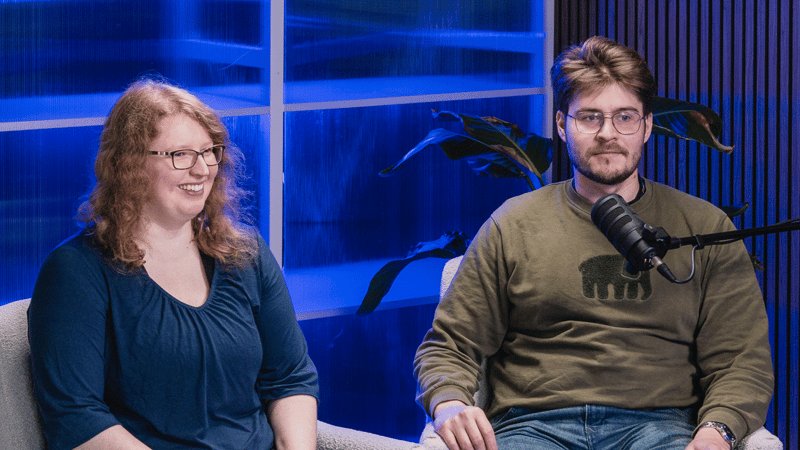

Kyberturvassa-podcast: AI:n tietoturvariskit ja uusien sovellusten ketterä kokeilu – miten yhtälön saa toimimaan?

Tietoturvajohtaja tasapainoilee AI:n tuomien riskien ja uusien sovellusten kokeilun välillä. Kuuntele podcast, jossa avataan, miten tämä yhtälö ratkaistaan.